При использовании сетевых приложений безопасность и аутентификация являются критически важными аспектами. Однако, вместе с непрерывным развитием технологий, возникает все больше и больше способов обхода и подмены данных. В этом контексте, механизм NTLM становится неотъемлемой частью безопасности сетевых протоколов и позволяет достичь высокого уровня аутентификации безопасность.

NTLM (NT LAN Manager) – это механизм аутентификации, разработанный Microsoft, который часто используется в Windows-окружении. Он позволяет пользователям аутентифицироваться в сети через идентификацию с использованием хэш-значений паролей, сохраненных на сервере. Этот процесс обеспечивает конфиденциальность и целостность данных, предотвращает несанкционированный доступ к ресурсам и предоставляет пользователям возможность работать в безопасной среде.

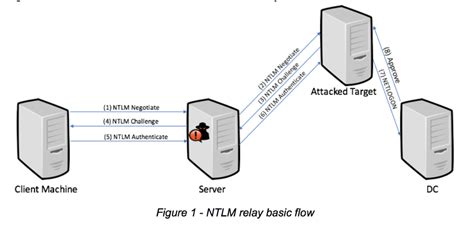

Как основная аутентификационная схема в Windows-среде, принцип работы NTLM основан на трехэтапном процессе. Первый этап – инициализация, где клиент отправляет запрос на сервер, сообщая имя пользователя и домен. Второй этап – ответ сервера, где сервер генерирует случайное число, и использует хэш-значение пароля для создания NTLM-отклика. И, наконец, третий этап – проверка подлинности, где клиент отправляет финальный запрос, передавая серверу вторичные данные, доказывающие подлинность.

Основы протокола NTLM

Основная идея протокола NTLM заключается в установлении безопасного соединения между клиентом и сервером, путем проверки личности пользователя и обмена защищенными данными. При этом протокол использует симметричное шифрование для обеспечения конфиденциальности передаваемой информации.

- Аутентификация пользователя. Протокол NTLM предоставляет механизмы для проверки подлинности пользователей и предоставления доступа только тем, кто действительно имеет соответствующие права.

- Защищенный обмен данными. Протокол NTLM обеспечивает безопасную передачу информации между клиентом и сервером, используя симметричное шифрование. Это предотвращает несанкционированный доступ к передаваемым данным.

- Возможность однократной аутентификации. Протокол NTLM позволяет пользователям авторизоваться на различных ресурсах сети только один раз, что повышает удобство использования и уменьшает необходимость повторной аутентификации.

Протокол NTLM применяется в различных сетевых сценариях, включая работу с операционными системами, веб-приложениями, серверами файлов и другими сервисами. Знание основ протокола NTLM позволяет более эффективно использовать его возможности и обеспечить безопасность передаваемой информации.

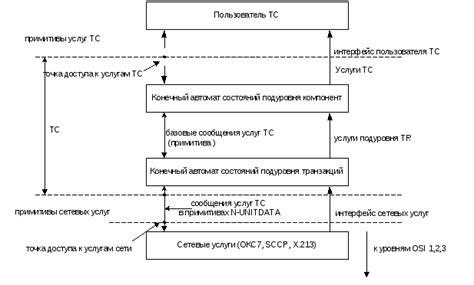

Компоненты протокола NTLM

В данном разделе мы рассмотрим основные составляющие протокола NTLM, который используется для аутентификации и обеспечения безопасности в сетях Windows. Разберем каждый компонент подробно, обращая внимание на их ключевые аспекты и функциональные особенности.

Аутентификационный сервер

Один из ключевых компонентов протокола NTLM – аутентификационный сервер, который отвечает за проверку подлинности клиента. Он выполняет запросы на аутентификацию и проверяет правильность предоставленных учетных данных, таких как имя пользователя и пароль. Аутентификационный сервер также осуществляет генерацию и управление сеансовыми ключами для обеспечения безопасности передачи данных.

Клиентский компонент

Клиентский компонент NTLM обеспечивает инициирование процесса аутентификации с аутентификационным сервером. Он отправляет запрос на аутентификацию, предоставляя свои учетные данные. Клиентский компонент также отвечает за получение и обработку уникальных ответов и данных, передаваемых от сервера.

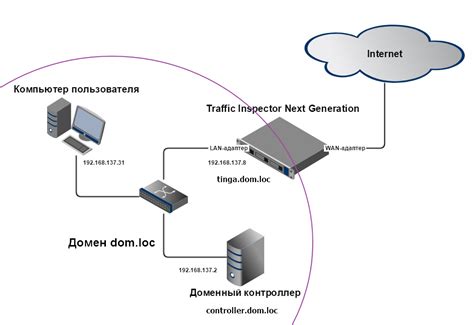

Промежуточный сервер

Промежуточный сервер – это компонент, который может присутствовать в процессе обмена данными между клиентом и аутентификационным сервером. Он выполняет роль посредника для установления и поддержания связи между ними. Промежуточный сервер также может выполнять функции кэширования информации или дополнительных проверок безопасности.

Механизм шифрования и защиты данных

Протокол NTLM также включает в себя механизм шифрования и защиты данных, который обеспечивает конфиденциальность и целостность передаваемой информации. Этот механизм включает в себя криптографические алгоритмы, методы обмена ключами и форматы данных, используемые для шифрования и дешифрования информации.

Разбирая каждый из этих компонентов, можно получить полное представление о принципе работы протокола NTLM и его ключевых особенностях, что позволит использовать его эффективно и безопасно в сетях на основе операционных систем Windows.

Процесс аутентификации в протоколе NTLM

В начале процесса клиент и сервер устанавливают защищенное соединение, используя криптографические алгоритмы. Клиент отправляет серверу запрос на аутентификацию, который содержит информацию о пользователе. При получении запроса, сервер генерирует случайное число, которое он отправляет обратно клиенту.

Клиент, получив случайное число сервера, шифрует его с помощью хэш-функции и отправляет обратно на сервер. Сервер также шифрует это число с помощью хэш-функции и сравнивает результаты. Если числа совпадают, сервер считает аутентификацию успешной и предоставляет клиенту доступ к системе.

Протокол NTLM имеет несколько уровней аутентификации, включая анонимную аутентификацию, аутентификацию только с использованием пароля и аутентификацию с использованием пароля и дополнительных механизмов безопасности. В зависимости от требований системы и уровня доступа, который нужно предоставить пользователю, выбирается соответствующий уровень аутентификации.

Процесс аутентификации в протоколе NTLM обеспечивает безопасность и защиту данных пользователя, позволяя только подлинным пользователям получить доступ к системе. Это важный механизм, который используется в различных сетевых средах для обеспечения безопасной и надежной работы системы.

Преимущества и недостатки протокола NTLM

В данном разделе мы рассмотрим преимущества и недостатки протокола NTLM, которые важны для его использования в современных сетевых системах.

Преимущества протокола NTLM:

1. Аутентификация пользователя. Протокол NTLM предоставляет механизмы для проверки подлинности пользователя и защиты от несанкционированного доступа к системе. Это позволяет повысить безопасность информации и защитить ресурсы компьютерной сети.

2. Возможность использования в различных средах. Протокол NTLM может быть применен в различных окружениях, таких как Windows-сети, веб-приложения, коммуникационные протоколы и другие. Это делает его универсальным и удобным для использования на разных платформах.

3. Поддержка шифрования информации. NTLM обеспечивает возможность шифрования данных в процессе аутентификации и обмена информацией между клиентом и сервером. Это помогает защитить конфиденциальность данных от несанкционированного доступа и атак.

Недостатки протокола NTLM:

1. Уязвимость к атакам. Протокол NTLM подвержен различным видам атак, таким как атаки перебором паролей, атаки методом словаря и другие. Это может привести к компрометации безопасности системы и несанкционированному доступу к ресурсам.

2. Ограниченная поддержка актуальных стандартов. NTLM является устаревшим протоколом и имеет ограниченную поддержку современных стандартов безопасности. В некоторых случаях это может усложнить его внедрение и взаимодействие с другими системами.

3. Проблемы с совместимостью. Протокол NTLM может вызывать проблемы совместимости с некоторыми программными обеспечениями и устройствами, особенно в случае использования альтернативных платформ или нестандартных конфигураций сети.

Примеры применения NTLM при аутентификации на сервере

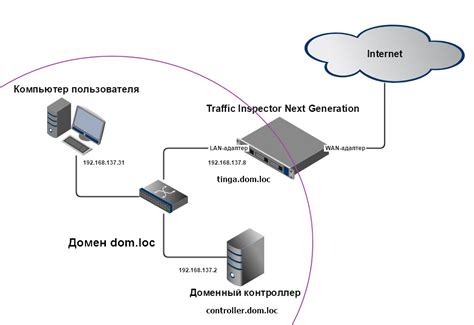

Первый пример связан с использованием NTLM для контроля доступа к корпоративным ресурсам. Для этого пользователь, пытающийся получить доступ к определенной информации или функционалу, проходит процедуру аутентификации с использованием своих учетных данных. NTLM выполняет проверку идентификаторов пользователя и пароля, установленных в системе, и в случае соответствия предоставляет доступ к требуемым ресурсам.

Второй пример относится к ситуации, когда система использует NTLM для обеспечения безопасности удаленного доступа. Пользователь, находящийся вне офиса или за пределами локальной сети, пытается установить соединение с сервером. При этом NTLM может использоваться для проверки логина и пароля, а также для проверки доверия клиента, удостоверяясь, что пользователь имеет право на удаленный доступ к серверу.

Третий пример связан с использованием NTLM для защиты паролей и обеспечения безопасности при обмене данными между клиентом и сервером. NTLM может использоваться для шифрования и подписи данных, передаваемых по сети, чтобы предотвратить их несанкционированный доступ и изменение. Такая защита позволяет обеспечить конфиденциальность и целостность передаваемых данных, гарантируя их безопасность в процессе обмена.

Интеграция протокола NTLM с другими системами авторизации

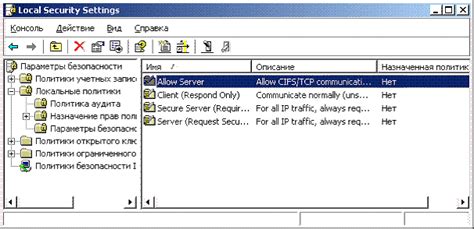

В данном разделе рассмотрим возможности интеграции протокола NTLM с различными системами авторизации, позволяющими управлять доступом пользователей к ресурсам и сетевым сервисам. Объединение NTLM с системами авторизации позволяет расширить функциональность и обеспечить дополнительный уровень безопасности при взаимодействии сетевых устройств.

Важным аспектом интеграции является возможность использования NTLM в качестве единого механизма аутентификации, обеспечивающего совместимость с другими протоколами и стандартами, такими как Kerberos, LDAP, OAuth и другие. Это значительно упрощает процесс взаимодействия с различными системами и позволяет выполнять авторизацию в рамках единой среды без необходимости создания дополнительных учетных записей и паролей.

Интеграция NTLM с системами авторизации также дает возможность централизованного управления доступом пользователей и правами, а также позволяет реализовать функционал единого входа (Single Sign-On), который позволяет пользователям автоматически аутентифицироваться в различных системах по одной учетной записи.

Кроме того, интеграция NTLM с другими системами авторизации позволяет расширить функционал защиты данных и предоставить возможность использования дополнительных методов авторизации, таких как двухфакторная аутентификация или использование биометрических данных.

Защита от уязвимостей в протоколе NTLM

В данном разделе рассмотрим вопросы, связанные с обеспечением безопасности и защитой от уязвимостей в протоколе NTLM. Мы обсудим основные проблемы, с которыми может столкнуться система при использовании данного протокола, а также рассмотрим возможные меры по их предотвращению.

Уязвимости в протоколе NTLM

Протокол NTLM, несмотря на свою широкую распространенность и многолетнюю историю использования, не лишен некоторых слабостей, которые могут быть использованы злоумышленниками в целях получения несанкционированного доступа к системе. К ним относятся, например, уязвимости в алгоритмах шифрования или возможность атаки посредством словарных или подбора паролей.

Определение и предотвращение уязвимостей

Для защиты от уязвимостей в протоколе NTLM необходимо предпринять ряд мер. Во-первых, необходимо обновлять используемые версии протокола и его компонентов, чтобы использовать последние расширения и исправления ошибок, связанные с безопасностью. Во-вторых, следует применять сильные и уникальные пароли, которые сложнее подобрать при атаке. Кроме того, необходимо внедрить механизмы обнаружения и предотвращения атак, например, с помощью систем мониторинга и антивирусных программ.

Защита информации и повышение безопасности

Соблюдение рекомендаций по защите от уязвимостей в протоколе NTLM позволяет обеспечить безопасность передачи информации и повысить защиту системы в целом. С учетом постоянных изменений угроз и развития атакующих технологий, важно постоянно обновлять свои системы и следить за актуальностью использованного программного обеспечения.

Советы для безопасного применения протокола NTLM

1. Сложные пароли: Создавайте и использовать сложные пароли для всех учетных записей, связанных с NTLM. Используйте комбинацию больших и маленьких букв, цифр и специальных символов, чтобы увеличить стойкость пароля к взлому.

2. Регулярное обновление паролей: Регулярно меняйте пароли, даже если у вас нет подозрений на возможное нарушение безопасности. Это поможет уменьшить риск несанкционированного доступа к вашей системе.

3. Многофакторная аутентификация: Используйте многофакторную аутентификацию вместо простой аутентификации по паролю. Это повысит безопасность и сделает доступ к системе более защищенным.

4. Ограничение доступа: Ограничьте доступ к протоколу NTLM только тем пользователям и приложениям, которым это действительно необходимо. Это поможет уменьшить возможность для несанкционированного доступа и злоупотребления.

5. Обновление системы: Регулярно обновляйте весь используемый компонентом программного обеспечения и систему в целом. Это включает в себя не только обновления ОС, но и все связанные с протоколом NTLM служебные программы и приложения.

6. Обнаружение и мониторинг: Внедрите системы обнаружения и мониторинга, которые позволят вам отслеживать активность и возможные атаки на протокол NTLM. Это поможет сохранить безопасность вашей системы и быстро предпринять необходимые меры для защиты.

Следование этим советам поможет вам повысить безопасность протокола NTLM и минимизировать возможность нарушения безопасности вашей системы.

Вопрос-ответ

Что такое NTLM и как он работает?

NTLM (NT LAN Manager) - это протокол аутентификации, используемый в операционных системах семейства Windows. Он позволяет пользователям подключаться к сетевым ресурсам, проверяя их идентификацию и обеспечивая безопасность передачи данных. Принцип работы NTLM основан на обмене вызовами и ответами между клиентом и сервером, используя хеши паролей для подтверждения легитимности пользователя.

Какие данные передаются при использовании NTLM?

При использовании NTLM передаются следующие данные: идентификатор клиента, случайное число клиента, имя домена пользователя, имя пользователя, хеш пароля, случайное число сервера и хеш, созданный на основе хеша пароля и случайного числа сервера. Передача этих данных позволяет серверу проверить подлинность пользователя и разрешить доступ к сетевым ресурсам.

В каких случаях полезно использовать NTLM?

NTLM полезен во многих случаях, например, когда требуется авторизация пользователей Windows на сетевых ресурсах. Он также может быть использован для создания одноуровневых доменов без центрального контроллера домена. NTLM также широко применяется в интеграции с другими протоколами аутентификации и для обеспечения безопасности передачи данных внутри корпоративных сетей.

Какие проблемы могут возникнуть при использовании NTLM?

При использовании NTLM могут возникнуть некоторые проблемы. Например, NTLM не поддерживает двухфакторную аутентификацию, что может стать проблемой в случае требования повышенной безопасности. Кроме того, некоторые старые версии NTLM подвержены некоторым уязвимостям, связанным с перехватом хеша пароля. Возможны также проблемы совместимости с другими протоколами аутентификации и операционными системами, что может требовать дополнительных настроек и модификаций.

Можно ли перехватить NTLM-хеш пароля и как с этим бороться?

Да, в некоторых случаях NTLM-хеш пароля может быть перехвачен. Для борьбы с этим рекомендуется использовать надежные методы шифрования, такие как NTLMv2, применение сложных паролей, включение защищенного канала связи и многофакторную аутентификацию. Также важно обновлять программное обеспечение и применять патчи безопасности, чтобы закрыть уязвимости, связанные с NTLM.