Современный мир, обреченный на информационную зависимость, отчаянно хватается за технологии связи и мобильные устройства, рассчитывая на их надежность и конфиденциальность. Однако, среди океана виртуальных безопасных коридоров высокоразвитых технологий скрывается тайная братва, которая способна беззвучно и незаметно проникнуть в самые глубины ваших смартфонов и поработить их своей волей.

Противостоять этим скрытым угрозам может показаться почти невозможным. Ведь вопросы безопасности виртуального мира становятся все более сложными и запутанными. Однако, несмотря на все уловки и хитрости, которыми оперирует подпольная организация, существуют и герои, жгуче готовые разоблачить все их жульничества. Приведя в игру свои грозные аргументы, эти защитники честности и неприкосновенности наших смартфонов смело вступают в противостояние с безжалостной мафией темных алгоритмов.

В данной статье мы погрузимся в неизведанные глубины киберпространства, где каждый клик, каждая неверно направленная мысль или разыгранный скандал может стоить нам дорого. Мы раскроем перед вами удивительные тайные методы, задействуемые силами подпольной мафии, чтобы оковать нас в цифровой рабство, и познакомим с тем, какие современные средства и приемы борьбы используются в этом поединке двух могущественных сил.

Мафиозная разведка: под прицелом - средства связи

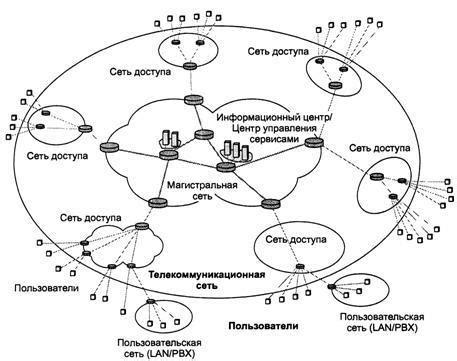

Современное развитие технологий и мобильной связи обеспечило людям удобство и независимость в общении. Однако, в мире преступности, эти технические средства стали объектом беспрерывного контроля со стороны организованных преступных группировок. Разведывательные подразделения мафии используют разнообразные методы и приемы для слежки за телефонами и перехвата информации, в коммерческих или личных целях.

Применяемые техники включают такие методы, как активное и пассивное слежение, несанкционированное получение доступа к мобильным устройствам, установку шпионского ПО и прочие средства. Кроме того, современные технологии позволяют мафии использовать различные сети и программы для анонимного общения и обмениваются информацией, что делает обнаружение и противодействие слежке непростой задачей.

- Активное слежение: организованные преступные группировки применяют методы, позволяющие определить географическое положение мобильного устройства пользователя в реальном времени. Используя специальные программные или аппаратные решения, мафиозные разведчики могут отслеживать перемещения цели и получать данные о ее нахождении в любой момент времени.

- Пассивное слежение: в этом случае преступники получают информацию о нахождении мобильного устройства через сотовых операторов или другие источники. Они могут подключиться к базам данных или использовать технические уязвимости для получения данных о местонахождении и связи с целью. В таком случае, потенциальная жертва не замечает слежки, так как отсутствуют активные манипуляции с ее устройством.

- Несанкционированный доступ: преступники могут получить доступ к мобильным устройствам путем физической кражи или хакерской атаки. С помощью специального ПО или оборудования они могут получать доступ к коммуникационным каналам и контролировать все активности пользователя, включая звонки, сообщения и интернет-сессии.

Для обеспечения безопасности связи и защиты от слежки необходимо принимать соответствующие меры. Использование сильных паролей, двухфакторной аутентификации и шифрования данных помогут уменьшить вероятность несанкционированного доступа к мобильным устройствам. Также рекомендуется регулярно обновлять программное обеспечение и устанавливать антивирусные программы для защиты от вредоносного ПО, которым могут быть заражены мобильные устройства.

Проникновение в сеть оператора связи: алгоритмы и техники

Настоящая статья посвящена изучению алгоритмов и техник, применяемых для проникновения в сеть оператора связи. В этом разделе мы рассмотрим различные методы, которые позволяют злоумышленникам получать несанкционированный доступ к сети оператора связи и получать конфиденциальную информацию.

Для успешного проникновения в сеть оператора связи, злоумышленникам приходится применять разнообразные алгоритмы и техники, чтобы обойти систему защиты и получить доступ к желаемой информации. Они могут использовать методы перехвата данных, взлома паролей или даже внедрения вредоносного программного обеспечения.

Один из распространенных методов - это использование социальной инженерии, которая позволяет злоумышленникам обманывать сотрудников оператора связи и получать информацию, к которой они обычно не имеют доступа. Ключевыми инструментами при этом являются успешные манипуляции, убеждающая коммуникация и маскировка своей настоящей цели.

Другим распространенным методом является атака на сетевые уязвимости, позволяющая злоумышленникам обойти сетевые механизмы защиты и получить доступ к коммуникационной инфраструктуре оператора связи. Здесь основной задачей злоумышленников является обнаружение и использование уязвимых точек в системе безопасности.

В современном мире проникновение в сеть оператора связи становится все более сложной задачей, так как операторы усиливают свою защиту и принимают меры для предотвращения несанкционированного доступа. Однако, злоумышленникам продолжает удаваться находить новые уязвимости и разрабатывать новые методы, помогающие им обойти систему защиты и получить доступ к информации, которая может быть использована для незаконных целей.

Затраты и риски: стоит ли преступному миру осуществлять такие действия?

В мире преступности существует необходимость в следовании за целями и действиями жертвы, однако такие действия несут с собой определенные затраты и риски. В данном разделе рассмотрим, стоит ли преступной организации вкладывать ресурсы и преодолевать сложности ради осуществления подобных мероприятий.

Погружаясь в эту тему, мы понимаем, что следить за коммуникацией и содержимым телефонов является трудоемким и сложным процессом. Для этого преступникам требуется специализированное оборудование и программное обеспечение, что требует значительных инвестиций. Кроме того, такие действия требуют опытных специалистов, что также потребует затрат на найм и подготовку персонала. Участие в таких операциях также может привести к риску обнаружения и привлечения внимания правоохранительных органов, что повышает вероятность провалов и негативных последствий.

Однако, несмотря на описанные затраты и риски, преступному миру такие действия приносят определенные выгоды. Возможность следить за телефонами позволяет получить ценную информацию о жертвах, их контактах, планах и намерениях. Это может быть полезным для планирования криминальных операций, шантажа и мошенничества. Также, получение доступа к телефону может помочь проникнуть в защищенные системы, воровать информацию или подделывать сообщения для дискредитации и цепляния за уязвимости. |

Таким образом, преступники сталкиваются с неоднозначной ситуацией, когда затраты и риски следования за телефонами требуют серьезного вложения ресурсов и приносят с собой возможность провалов и привлечения внимания правоохранительных органов. Однако, получение доступа к телефонам также дает преступникам ценную информацию и возможности для осуществления преступных действий. Такой дилеммой является стоит ли рисковать и вкладывать ресурсы в следование за телефонами взамен на возможные выгоды и угнетение жертв.

Технические уязвимости: как преступные группировки обнаруживают и эксплуатируют слабости в системах безопасности мобильных устройств?

В современном мире, сотовые телефоны стали неотъемлемой частью нашей жизни, но вместе с их удобством и функциональностью существуют и риски, связанные с нарушением конфиденциальности и безопасности. Преступные организации не остаются в стороне и активно ищут способы обнаружить и использовать технические уязвимости в мобильных системах безопасности.

Используя различные методы, преступные группировки могут найти слабые места в сетевых протоколах, операционной системе и приложениях мобильного устройства. Они могут использовать уязвимости для получения несанкционированного доступа к личным данным, перехвата сообщений и даже удаленного управления устройством.

Для поиска и эксплуатации технических уязвимостей, преступники могут применять методы, такие как перехват сетевого трафика, внедрение вредоносного программного обеспечения, фишинг, использование общедоступных уязвимостей операционной системы и т.д. Комбинируя различные техники, они могут обнаружить слабые места и найти пути проникновения в мобильные системы безопасности.

В свою очередь, создатели мобильных систем безопасности постоянно работают над устранением уязвимостей и разработкой мер, чтобы противостоять мафии и другим злоумышленникам. Они обновляют программные патчи, укрепляют систему шифрования и предлагают пользователям обновления операционной системы и приложений, чтобы минимизировать риски уязвимости и обеспечить безопасность и конфиденциальность данных.

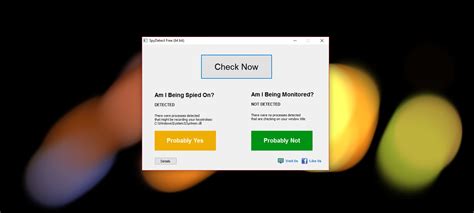

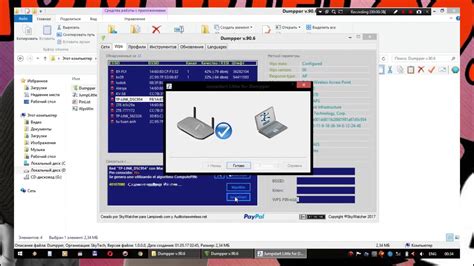

Программное обеспечение для скрытого наблюдения за мобильными устройствами

Этот раздел посвящен программам, которые используются для неприметного мониторинга и слежки за сотовыми телефонами. В наше время существует множество специализированного шпионского ПО, предназначенного для получения доступа к личной информации, общению и активностям пользователей посредством их мобильных устройств.

Узнать о присутствии таких программ на своем смартфоне или планшете весьма сложно, так как они действуют скрытно и обладают различными функциями и возможностями. Эти программы обладают набором инструментов для сбора и перехвата различных типов данных, таких как текстовые сообщения, звонки, контактная информация, местоположение и даже запись звуковых файлов через микрофон.

- Программы-шпионы в большинстве случаев могут быть установлены на целевое устройство физически или удаленно через ссылки вредоносных сообщений, приложений или веб-страниц.

- Такое ПО работает незаметно для пользователей, скрыто перед ними и не оставляет видимых иконок или знаков своего присутствия на экране.

- С помощью этих программ шпионы получают полный доступ к устройству и всем его данным, что позволяет им следить за каждым шагом пользователя, а также собирать, хранить и передавать эти данные по многим каналам связи.

Основной задачей таких программ является сбор и перехват информации, которую можно использовать для неких целей, будь то извлечение конфиденциальных данных, шантаж, контроль детей или партнеров, а также слежка за работниками компаний или государственными лицами. Поэтому важно быть бдительным и обеспечить защиту своих мобильных устройств от подобного вредоносного ПО.

Вирусы и программы-шпионы: как нечестные личности нарушают приватность и безопасность мобильных устройств?

Современные технологии не только упрощают нашу жизнь, но и открывают двери для потенциальных угроз безопасности и приватности. В мире находятся те, кто использует современные технологии, такие как трояны и шпионские приложения, для проникновения в телефоны и доступа к личным данным.

Трояны и шпионские приложения являются одними из самых эффективных и неприметных инструментов, используемых для незаконного доступа и мониторинга мобильных устройств. Они производятся и распространяются нелегально и представляют серьезную угрозу для безопасности.

Вирусы, такие как трояны, внедряются в телефоны через различные способы, например, путем установки приложений из ненадежных источников или переходом по вредоносным ссылкам. Некоторые трояны могут проникать в устройства даже через сообщения или внедряться через вредоносные веб-сайты. После установки на устройстве троян может без вашего согласия получить доступ к вашим персональным данным и финансовым счетам, а также запустить программы-шпионы, которые могут контролировать ваши действия.

Шпионские приложения, в свою очередь, часто маскируются под полезные и необходимые программы, которые пользователи устанавливают добровольно. Они работают в фоновом режиме и незаметно собирают информацию о ваших контактах, переписке, местоположении и даже разговорах. Затрагивая ваши личные данные, они создают серьезные проблемы с приватностью и безопасностью.

Для борьбы с троянами и шпионскими приложениями необходимо принять ряд мер предосторожности. Важно следить за источниками загрузки приложений, предпочитать официальные магазины приложений, регулярно обновлять операционную систему устройства и использовать антивирусное программное обеспечение.

Приведенные выше меры могут помочь вам защититься от недобросовестных личностей, использующих трояны и шпионские приложения для нападения на вашу безопасность и приватность. Будьте осторожны и заботьтесь о своих мобильных устройствах!

Работа в тени: как теневые организации маскируют свои следы при применении шпионского программного обеспечения?

В мире секретных операций и подпольного общения, существует непрерывная борьба за приватность и анонимность. Опасаясь нежелательного прослушивания и обнаружения, тайные группировки и криминальные организации пользуются шпионским ПО, чтобы незаметно передвигаться по дорогам информационной сети. Однако, как же им удаётся скрыть свой след и работать в полной конфиденциальности? В этом разделе мы раскроем некоторые техники и методы, используемые мафией и аналогичными организациями для сохранения анонимности при работе с шпионским программным обеспечением.

1. Виртуальные частные сети (VPN) Одним из основных методов скрытия следов при использовании шпионского ПО является использование виртуальных частных сетей, или VPN. VPN создает защищенное и шифрованное соединение между пользователем и интернетом, скрывая их истинный IP-адрес и маскируя своего пользователя с помощью анонимного IP-адреса. Это позволяет тайным группировкам обходить ограничения, прослушивание и международное отслеживание. |

2. Анонимные мессенджеры Еще одним популярным способом скрытия следов является использование анонимных мессенджеров. Эти приложения обеспечивают конечно-конечное шифрование сообщений и не оставляют никакой информации о своих пользователях. Более того, некоторые из них позволяют использовать самоуничтожающиеся сообщения, что увеличивает уровень конфиденциальности и делает почти невозможным поиск их истории переписки. |

3. Зашифрованные файлы и директории Для предотвращения обнаружения шпионского ПО и скрытия координат, мафия часто использует зашифрованные файлы и директории. С помощью специальных шифровальных программ и алгоритмов, они могут зашифровать свои важные данные, чтобы они оставались недоступными для посторонних лиц. Это добавляет еще один слой защиты и ersйmужет возможности для деталей идентификации. |

В этом разделе мы рассмотрели лишь несколько примеров того, как мафия и подобные организации сохраняют свои следы скрытыми, используя шпионское программное обеспечение. Важно помнить, что эти техники и методы находятся в серой зоне в сети и могут быть использованы незаконно. Противодействие таким организациям является обязанностью правоохранительных органов и специализированных служб безопасности, чтобы предотвратить незаконные действия и защитить интересы общества.

Советы по обнаружению и удалению шпионского программного обеспечения с телефона

Когда мы обладаем информацией, становимся уязвимыми. В настоящее время множество людей сталкиваются с риском утечки личной информации через использование шпионского программного обеспечения на их мобильных телефонах. Установка подобного ПО на телефон может иметь серьезные последствия для частной жизни и безопасности. В этом разделе мы представим вам советы по обнаружению и удалению шпионского ПО с вашего телефона, чтобы вы могли защитить себя и свою информацию.

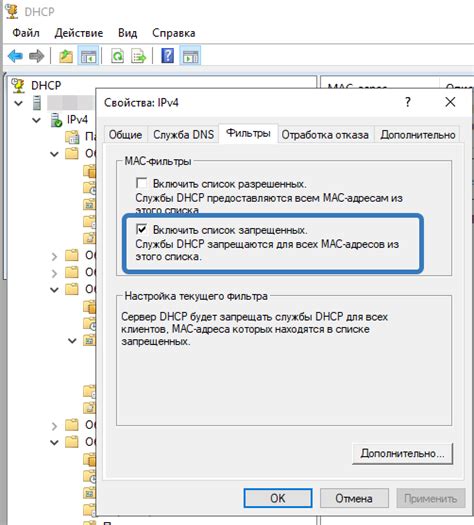

Взлом Wi-Fi: перехват информации через открытые сети

В этом разделе мы рассмотрим опасность использования открытых Wi-Fi сетей и возможности мафии в области слежки за телефонами через такие сети. Приемы, которые используются для доступа к информации на устройствах пользователей, часто основаны на перехвате данных и обходе защиты. Мы рассмотрим различные методы, используемые мафией, а также способы защититься от подобных атак.

| Методы перехвата | Способы защиты |

|---|---|

| Перехват пакетов данных | Использование VPN-сервисов |

| Оценка безопасности сети | Избегание подключения к непроверенным сетям |

| Создание фальшивых точек доступа | Использование паролей сильной сложности |

| Социальная инженерия | Обновление программного обеспечения |

Перехват пакетов данных заключается в получении доступа к передаваемым по сети информационным пакетам, таким образом мафия может получить доступ к сообщениям, переписке в социальных сетях, личным данным и другой конфиденциальной информации пользователей. Чтобы защититься от такого перехвата, можно использовать VPN-сервисы, которые обеспечивают шифрование данных и защищают приватность.

Оценка безопасности сети помогает пользователю определить, насколько безопасна открытая Wi-Fi сеть перед подключением к ней. Мафия может использовать непроверенные сети с уязвимым безопасным протоколом для атаки на устройства. Чтобы избежать подобного риска, рекомендуется подключаться только к надежным и известным сетям.

Мафия также может создавать фальшивые точки доступа, которые маскируются под официальные и искажают пользовательский трафик. Для предотвращения таких атак следует использовать сильные пароли для точек доступа и регулярно их обновлять.

Социальная инженерия является одним из самых эффективных методов получения доступа к информации. Мафия может использовать различные уловки и манипуляции для получения паролей, пин-кодов и других конфиденциальных данных. Обновление программного обеспечения на устройствах помогает минимизировать уязвимости и предотвращает успешную атаку посредством социальной инженерии.

Используя описанные методы и соблюдая меры безопасности, можно существенно уменьшить риск подвергнуться слежке со стороны мафии при использовании открытых Wi-Fi сетей.

Использование фишинга и подмены DNS для несанкционированного доступа к Wi-Fi сетям

Внедрение и контроль

Модернизация технических возможностей позволяет преступным группировкам организовывать скрытые операции с использованием фишинга и подмены DNS для получения нелегального доступа к Wi-Fi сетям. Через такие методы, злоумышленники могут проникнуть в безопасные сети, перехватывать информацию и получать контроль над устройствами.

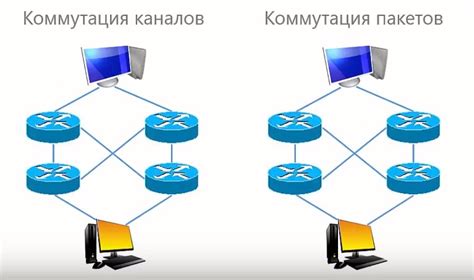

Атака третьего лица в середине передачи данных: как нелегальные группировки перехватывают информацию через беспроводные сети?

Man-In-The-Middle атака осуществляется таким образом, что злоумышленник устанавливает свою собственную точку доступа Wi-Fi между вашим устройством и точкой доступа к сети, к которой вы пытаетесь подключиться. В результате, когда вы передаете данные через Wi-Fi, злоумышленник может перехватить эту информацию и даже изменять ее по своему усмотрению без вашего согласия или ведома.

Применение средств MITM атаки может позволить мафии или другим нелегальным группировкам собирать конфиденциальные данные, такие как логины, пароли, банковские данные и личные сведения, которые затем могут быть использованы для совершения преступлений или финансового мошенничества.

Для противодействия таким атакам необходимы соответствующие меры безопасности. Одним из эффективных способов защиты от MITM атаки является использование виртуальных частных сетей (VPN), которые обеспечивают шифрование данных и защиту от перехвата. Также рекомендуется быть внимательным при подключении к открытым Wi-Fi сетям, так как они представляют повышенный риск.

С учетом все возрастающего количества устройств, подключенных к Wi-Fi и развития технологий, сделка с атаками MITM становится все более важной. Понимание описанного метода и принятие соответствующих мер безопасности позволят нам защититься от попыток злоумышленников перехватить наши данные через Wi-Fi-сети.

Вопрос-ответ

Как мафия следит за телефонами?

Мафиозные группировки могут использовать различные методы для слежки за телефонами. Это включает в себя установку шпионского программного обеспечения на устройства жертвы, использование скрытых камер и микрофонов, а также взлом сетей и перехват сигналов.

Какие тайные методы использует мафия для слежки за телефонами?

Мафиозные группировки могут применять шпионское программное обеспечение, которое позволяет им получать доступ к личным сообщениям, фотографиям и другим данным на телефоне жертвы. Они также могут размещать скрытые камеры и микрофоны, чтобы прослушивать и наблюдать за жертвой незаметно.

Какими методами можно противодействовать слежке мафии за телефонами?

Для противодействия слежки мафии за телефонами можно использовать различные меры безопасности. Некоторые из них включают в себя установку антивирусного программного обеспечения, регулярное обновление программного обеспечения, использование VPN-сервисов для защиты интернет-соединения, а также осторожный подход к установке и использованию приложений.

Какие последствия может иметь слежка мафии за телефонами?

Слежка мафией за телефонами может иметь серьезные последствия для жертвы. Это может включать в себя утечку личных данных, шантаж, кражу финансовой информации, незаконное использование личных фотографий или информации для шантажа, а также потенциальное физическое насилие или угрозы в отношении жертвы и ее близких.